La sécurité chez Agendrix

Pourquoi des milliers d’organisations nous font confiance.

Nous prenons la sécurité très au sérieux. Les mesures que nous avons mises en place – et que nous améliorons continuellement – sont notre manière d’assurer la sécurité de nos utilisateurs, de notre équipe et de nos services au quotidien.

Conformité

Nos normes de sécurité.

Chiffrement renforcé des données

Tous nos certificats SSL supportent le chiffrement SSL 256 bits pour garantir le cryptage des données transmises avec Agendrix.

Résilience et continuité du service

Nous effectuons des sauvegardes redondantes et en continu de nos bases de données utilisateur pouvant être récupérées rapidement en cas de problèmes.

Rétention limitée des données

Nous conservons les données de nos utilisateurs le moins longtemps possible, et ce, seulement lorsque nécessaire à la prestation de nos services.

Infrastructure et services hébergés de pointe

Nous exploitons l’infrastructure infonuagique d’AWS de la région ca-central-1 avec niveau de service de disponibilité de 99,9 %.

La sécurité dans nos processus

Des actions et décisions réfléchies.

Encadrement de l’utilisation des données

Nos employés ont l’obligation d’utiliser les données seulement dans la mesure nécessaire à l’exercice de leurs fonctions, et ce, sous peine de sanctions.

Gestion des incidents

Notre Politique de gestion des incidents de sécurité de l’information encadre le processus à suivre lorsqu’un incident de sécurité est identifié.

Gestion des fournisseurs et traiteurs

Nous travaillons exclusivement avec des fournisseurs ayant adopté des normes de sécurité de l’information qui répondent à nos exigences.

Vérification des antécédents à l’embauche

Nous effectuons une vérification de routine du casier et des antécédents judiciaires avant d’entériner chaque embauche.

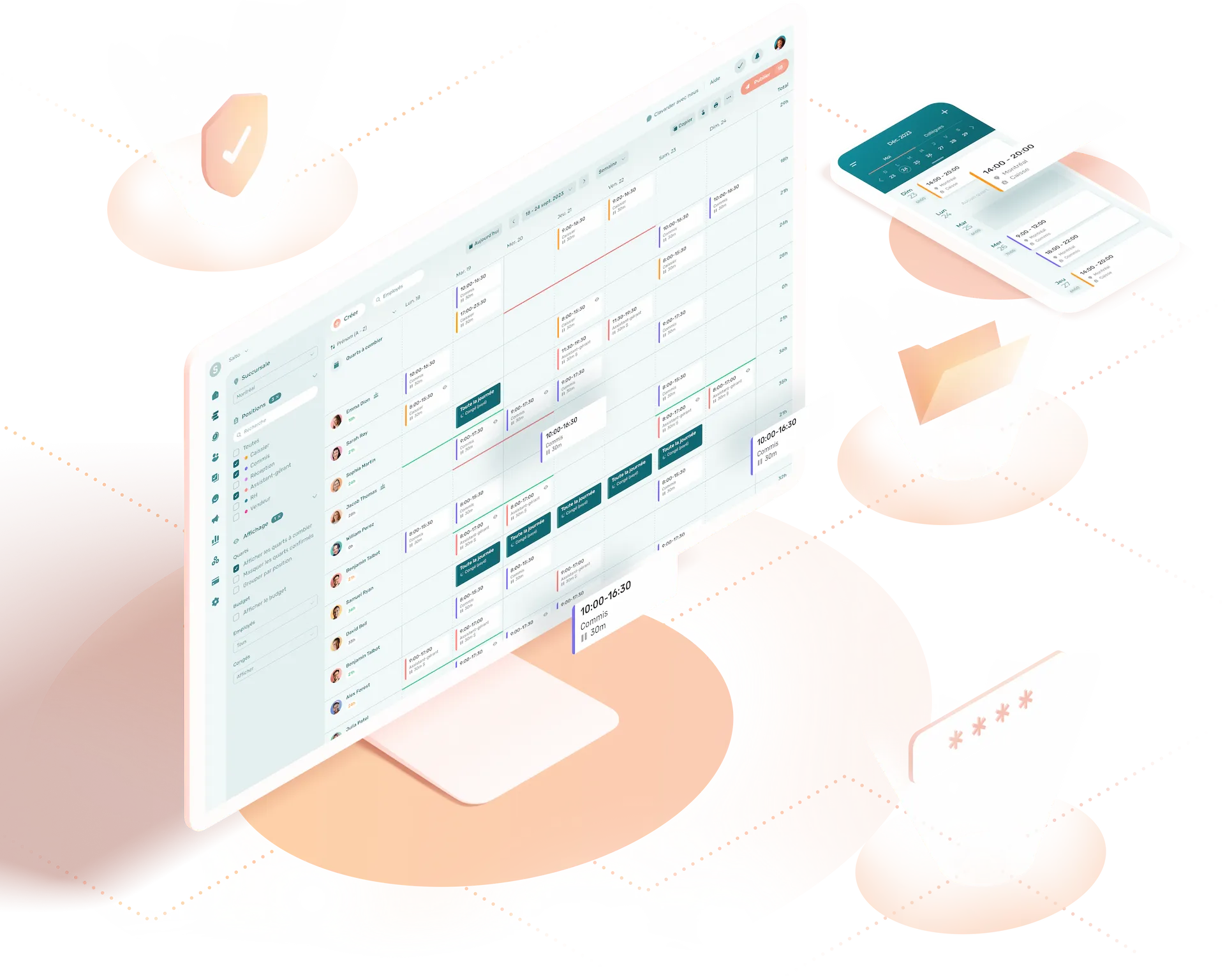

Les fonctionnalités de sécurité d’Agendrix

Des fonctions qui vous protègent.

Authentification multifacteur

Les administrateurs peuvent exiger l’utilisation de l’authentification multifacteur chez tous les membres de leur organisationsdfz.

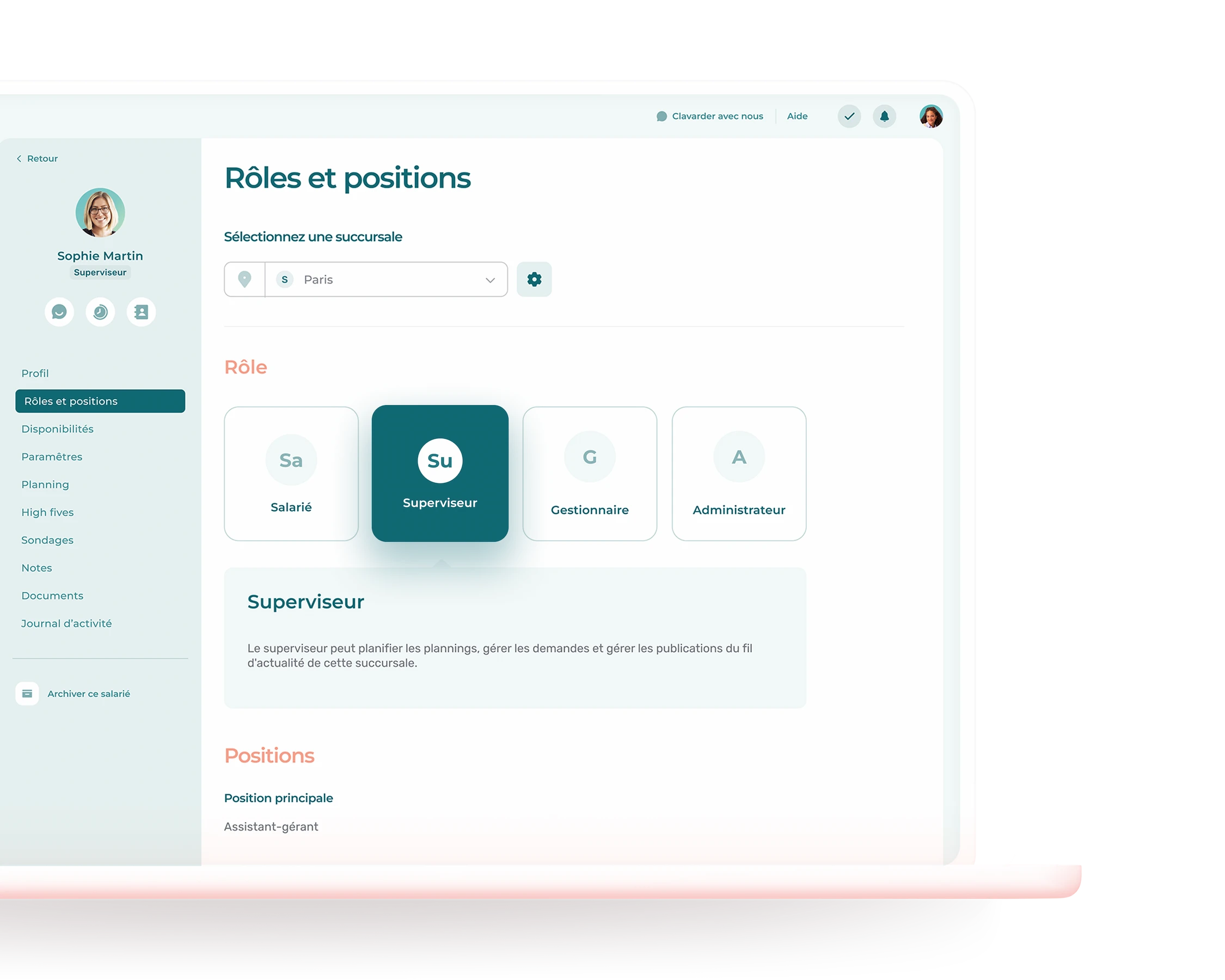

Gestion des accès organisationnels

Les administrateurs peuvent assigner un rôle à chaque utilisateur et définir les permissions associées à chacun de ces rôles.

Journaux d’activités

Des journaux d’activités inaltérables permettent aux administrateurs de suivre les opérations de chaque utilisateur au sein de leur organisation.

Double cryptage des données sensibles

Les administrateurs ont l’option de doublement crypter les champs de données RH jugés sensibles.

Règles de mots de passe

Les administrateurs peuvent définir les exigences de sécurité des mots de passe de leurs utilisateurs, dont la longueur minimale et l’utilisation de caractères spéciaux.